سیستم کنترل دسترسی با استفاده از IP خوان ها

- IP خوان ها. خوانندگان از طریق Ethernet LAN یا WAN به یک کامپیوتر میزبان متصل می شوند.

مزایا: [نیاز به ذکر منبع]

- بیشتر IP خوانها دارای PoE هستند. این ویژگی تأمین برق باتری را برای کل سیستم ، از جمله قفل ها و انواع مختلف آشکارسازها (در صورت استفاده) بسیار آسان می کند.

- IP خوان ها نیاز به محفظه های کنترل کننده را از بین می برند.

- در هنگام استفاده از IP خوان هیچ ظرفیت هدر رفته ای وجود ندارد (به عنوان مثال اگر یک کنترل کننده 4 درب فقط 3 در را کنترل می کرد 25٪ ظرفیت استفاده نشده را داشت).

- سیستم های خواننده IP به راحتی مقیاس می شوند: نیازی به نصب کنترل کننده های اصلی یا فرعی نیست.

- خرابی یک خواننده IP بر خوانندگان دیگر سیستم تأثیر نمی گذارد.

معایب: [نیاز به ذکر منبع]

- برای استفاده در مناطق با امنیت بالا ، خوانندگان IP به ماژول های ورودی / خروجی خاصی نیاز دارند تا با دسترسی به سیم قفل و / یا دکمه خروج ، امکان نفوذ را از بین ببرند. همه تولید کنندگان IP Reader چنین ماژول هایی را ندارند.

- پیچیده تر از خوانندگان پایه ، خوانندگان IP همچنین گران تر و حساس تر هستند ، بنابراین نباید در فضای باز در مناطقی که شرایط آب و هوایی سخت دارند یا احتمال خرابکاری زیاد دارند ، نصب شوند ، مگر اینکه به طور خاص برای نصب خارجی طراحی شده باشد. تعداد کمی از تولیدکنندگان چنین مدل هایی را تولید می کنند.

مزایا و معایب کنترل کننده های IP در IP خوان ها نیز صدق می کند.

خطرات امنیتی [ویرایش]

هنگام استفاده از ریدرهای هوشمند و ماژول IO سیم کشی درب کنترل دسترسی را انجام دهید

رایج ترین خطر امنیتی نفوذ از طریق سیستم کنترل دسترسی ، صرفاً دنبال کردن یک کاربر قانونی از طریق درب است و از این به عنوان درب عقب یاد می شود. غالباً کاربر قانونی درب متجاوز را در دست خواهد گرفت. این خطر را می توان از طریق آموزش آگاهی از امنیت جمعیت کاربر یا ابزارهای فعال تر مانند تورنمنت ، به حداقل رساند. در برنامه های بسیار با امنیت بالا ، این خطر با استفاده از یک درگاه سالی ، که گاهی اوقات دهلیز یا مانتراپ امنیتی نامیده می شود ، به حداقل می رسد ، جایی که احتمالاً برای اطمینان از شناسایی معتبر به مداخله اپراتور نیاز است. [نیاز به منبع]

دومین خطر شایع از اهرم باز شدن درب است. این مسئله در درهای ایمن مناسب با ضربه یا قفل های مغناطیسی با نیروی نگهدارنده بالا نسبتاً دشوار است. سیستم های کنترل دسترسی کاملاً پیاده سازی شده شامل هشدارهای کنترل اجباری درب هستند. اینها از نظر کارآیی متفاوت هستند ، معمولاً از هشدارهای مثبت کاذب زیاد ، پیکربندی نامناسب پایگاه داده ، یا عدم نظارت بر نفوذ فعال برخوردار نیستند. اکثر سیستم های جدید کنترل دسترسی دارای نوعی زنگ هشدار درب هستند تا مدیران سیستم را از دربی که بیشتر از مدت زمان مشخص باز مانده اطلاع دهند. [نیاز به منبع]

سومین خطر امنیتی رایج ، حوادث طبیعی است. به منظور کاهش خطرات ناشی از بلایای طبیعی ، ساختار ساختمان تا کیفیت شبکه و تجهیزات رایانه ای بسیار حیاتی است. از منظر سازمانی ، رهبری نیاز به تصویب و اجرای یک طرح همه خطرات یا برنامه واکنش به حوادث دارد. نکات مهم هر برنامه حادثه ای که توسط سیستم مدیریت حوادث ملی تعیین می شود ، باید شامل برنامه ریزی قبل از حادثه ، در طی اقدامات حادثه ، بازیابی بلایا و بررسی بعد از اقدام باشد. [14]

برخورد با اهرم ، شکستن از بین دیواره های پارتیشن ارزان است. در فضاهای مستاجر مشترک ، دیوار تقسیم آسیب پذیر است. آسیب پذیری در امتداد همان خطوط ، شکستن چراغ های فرعی است. [نیاز به منبع]

سخت افزار قفل تقلبی نسبت به اهرم بسیار ساده و ظریف تر است. یک آهنربا قوی می تواند پیچ و مهره های کنترل شیر برقی را در سخت افزار قفل برقی کار کند. قفل های موتوری که در اروپا بیشتر از ایالات متحده شیوع دارند ، با استفاده از آهن ربا به شکل دونات نیز مستعد ابتلا به این حمله هستند. همچنین می توان با حذف یا اضافه كردن جریان برق ، قفل را دستكاری كرد ، اگرچه بیشتر سیستم های Access Access از سیستم های پشتیبان گیری باتری استفاده می كنند و قفل ها تقریباً همیشه در سمت امن درب قرار دارند. [نیاز به منبع]

خود کارتهای دسترسی در برابر حملات پیچیده آسیب پذیر هستند. هکرهای سازنده خوانندگان قابل حمل ساخته اند که شماره کارت را از کارت مجاورت کاربر می گیرند. هکر به سادگی در کنار کاربر قرار می گیرد ، کارت را می خواند و سپس شماره را به خواننده ای که در را محکم می کند ارائه می دهد. این امکان وجود دارد زیرا شماره کارتها به صورت واضح ارسال می شوند و از رمزگذاری استفاده نمی شود. برای مقابله با این ، همیشه باید از روش های احراز هویت دوگانه ، مانند کارت به همراه پین استفاده شود.

بسیاری از اعتبارنامه های کنترل دسترسی شماره سریالهای منحصر به فرد در حین ساخت به ترتیب متوالی برنامه ریزی می شوند. به عنوان حمله پی در پی شناخته می شود ، اگر یک متجاوز یک بار اعتبار را در سیستم استفاده کند ، می تواند شماره سریال را کم و زیاد کند تا زمانی که اعتبارنامه ای را که در حال حاضر در سیستم مجاز است پیدا کند. سفارش مدارک با شماره سریال تصادفی منحصر به فرد برای مقابله با این تهدید توصیه می شود. [15]

سرانجام ، اکثر سخت افزارهای قفل برقی هنوز کلیدهای مکانیکی به عنوان خرابی دارند. قفل های کلید مکانیکی در برابر ضربه پذیری آسیب پذیر هستند. [16]

اصل نیاز به دانستن [ویرایش]

به علاوه

امواج و فرکانس های رادیویی

امواج و فرکانس های رادیویی قفل ریموت دار درب ضد سرقت

قفل ریموت دار درب ضد سرقت در مورد الکترونیک بیشتر بدانید

در مورد الکترونیک بیشتر بدانید قطعات smd و dip چیست؟

قطعات smd و dip چیست؟ معایب دیود شاتکی

معایب دیود شاتکی نصب قفل مقابل برقی روی درب آپارتمان

نصب قفل مقابل برقی روی درب آپارتمان بازر چیست؟

بازر چیست؟ ولت متر چگونه کار می کند؟

ولت متر چگونه کار می کند؟ باتری ریموت کنترل درب پارکینگ و کرکره برقی

باتری ریموت کنترل درب پارکینگ و کرکره برقی ماژول بازر و راه اندازی آن در الکترونیک

ماژول بازر و راه اندازی آن در الکترونیک ریموت درب پارکینگ آزرایی

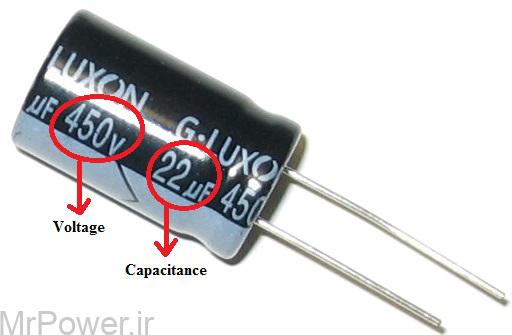

ریموت درب پارکینگ آزرایی بررسی عملکرد خازن ها

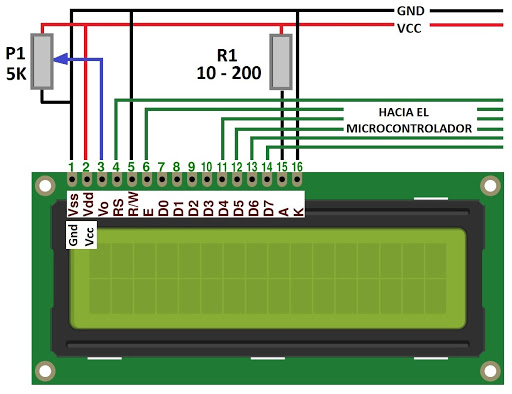

بررسی عملکرد خازن ها آشنایی با ال سی دی گرافیکی

آشنایی با ال سی دی گرافیکی هیت سینک چگونه ساخته می شود؟

هیت سینک چگونه ساخته می شود؟  بررسی لامپ های رشته ای

بررسی لامپ های رشته ای چرا نمی توان درب پارکینگ را با یک درب از راه دور دیگر باز کرد؟

چرا نمی توان درب پارکینگ را با یک درب از راه دور دیگر باز کرد؟